La popularité d’Instagram n’attire pas seulement des personnes de bonnes volontés. On peut le dire avec certitude, la plateforme de Meta fait partie des espaces numériques où les pirates informatiques foisonnent le plus.

Savez-vous comment les hackers font pour vous pirater ?

Vous ne connaissez certainement pas la réponse mais cela vous intéresse de le savoir. Dans cet article nous allons vous donner les éléments les plus utilisés de nos jours pour accéder au compte Instagram d’une autre personne. Comme le font les professionnels du piratage informatique ! Par contre, il est important de rappeler que le piratage n’est pas un acte autorisé par la loi sauf si le titulaire de compte est consentant. Par conséquent les astuces de cet article doivent être perçues comme un contenu pédagogique ou pour surveiller son enfant mineur.

Les techniques de piratage

Il y a 3 façons efficaces de réussir un piratage de compte Instagram facilement :

- La méthode de l’utilisation d’une application spécialisée.

- La méthode de détournement de connexion.

- La méthode de manipulation des utilisateurs cibles.

Le piratage par application

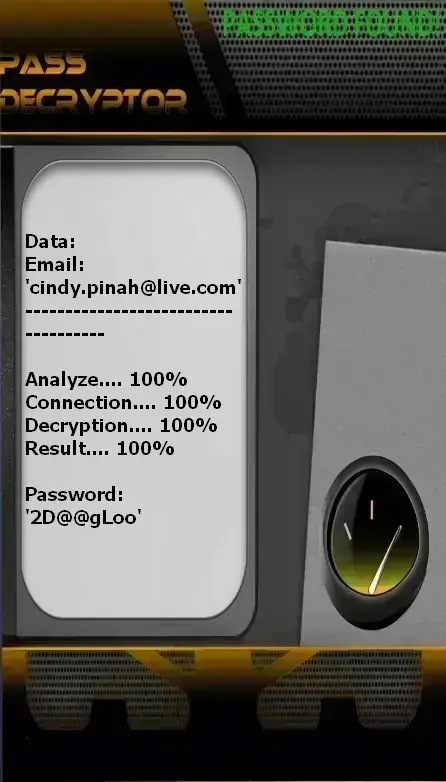

Le piratage par application est peut-être la plus simple à mettre en œuvre, particulièrement lorsque le hacker ou le pirate est un débutant. Cette application permet de réaliser beaucoup de choses et plus rapidement, notamment découvrir le mot de passe du compte Instagram ciblé. Elle est facile à utiliser, accessible mais aussi garantie, il s’agit de Pass Decryptor.

Pass Decryptor est une application conçue par des spécialistes du hacking pour faciliter l’accès à n’importe quel compte Instagram. Pour l’utiliser, ils suivent les 3 étapes simples :

- Téléchargement de l’application depuis son site Internet officiel : https://www.passwordrevelator.net/fr/passdecryptor

- Installation et renseignements des informations demandées à l’ouverture de Pass Decryptor

- Clique sur lancer la recherche.

Les informations demandées par Pass Decryptor sont soit le numéro de téléphone, soit l’adresse email ou soit le nom d’utilisateur associé au compte Instagram ciblé. L’une des trois informations suffit amplement pour la recherche.

Par ailleurs l’application peut être utilisée sur un smartphone, un ordinateur ou une tablette. Donc utilisable depuis n’importe quel appareil !

Pass Decryptor dispose de 30 jours d’essai de garantie. À l’issue de cette période d’essai, vous êtes satisfait ou soit remboursé.

Le piratage par détournement de connexion

Le détournement de connexion consiste à mettre en place un système qui permet d’intercepter l’accès de la cible à une plateforme web. Une fois cet accès intercepté, l’objectif du pirate informatique pourra être soit de collecter les informations qui seront transmises par la cible comme des identifiants de connexion ou diriger simplement la cible vers une plateforme factice.

L’une des techniques de détournement de connexion les plus populaires et les plus simples à mettre en place est le faux hotspot WiFi. La méthode consiste tout simplement à déployer dans un espace public un accès à un réseau WiFi gratuit et sans protection. Il suffira donc d’attendre qu’un utilisateur se connecte à cet accès à Internet gratuit pour aller sur son compte Instagram pour se faire pirater par le hacker. Grâce à cela le hacker peut alors suivre la connexion de ce dernier, collecter ses données et même le diriger vers un réseau factice qui ressemble à Instagram. À ce niveau les possibilités sont nombreuses.

La technique du faux réseau WiFi fait partie certainement des méthodes les plus utilisées par les hackers chevronnés car les utilisateurs sont moins prudents lorsqu’il s’agit d’accéder à Internet par un WiFi gratuit.

Le piratage par la manipulation

Ici, on ne parle pas de piratage au sens propre du terme. Il suffit juste de profiter de la naïveté d’un système ou d’une personne en particulier. C’est par exemple le cas dans le Spidering Attack.

Le Spidering Attack est l’exemple parfait de ce qu’on peut appeler l’abus de confiance. Dans ce cas de figure, le pirate informatique tisse un lien fort entre lui et sa cible. Par la suite, il essaie peu à peu de collecter des données sensibles, soit à travers les conversations souvent anodines, soit à travers des méthodes simples qui vont pousser sa cible à tous les révéler proprement. Grâce à ces données, il sera donc possible de tout simplement vous voler les identifiants d’un compte Instagram et de le pirater.

Se protéger, comment faire ?

Vous êtes vulnérables que vous le vouliez ou non. Voici donc comment vous pouvez améliorer votre sécurité informatique.

1 – Avoir une bonne gestion de ses mots de passe

Le mot de passe n’est pas un simple code que vous utilisez pour protéger votre compte. C’est aussi une barrière qui doit être bien conçue, pour être véritablement utile.

Tout d’abord votre mot de passe doit être constitué au minimum de 8 caractères. Il doit être composé ensuite à la fois de lettres en majuscule et minuscule et de chiffres et symboles pour être beaucoup plus corsé. Cela peut être une phrase. Pour finir, le mot de passe doit être unique, il ne doit pas être réutilisé sur plusieurs comptes.

2- Utiliser un réseau VPN.

L’avantage du VPN est de crypter votre connexion de sorte à éviter que celle-ci ne soit détournée par des tiers précisément, lors de vos connexions à des réseaux internet non protégés. Le VPN vous assure un certain anonymat.

3- Méfiez-vous des autres utilisateurs sur Internet

Tous les utilisateurs de réseaux sociaux ne sont pas forcément de bonne foi. Certaines personnes n’ont intérêt que lorsqu’ils peuvent abuser de la naïveté des autres. Méfiez-vous de vos interactions. Ne donnez pas d’informations trop sensibles à des inconnus sur le web et faites attention de ne pas exposer vos données personnelles sur Instagram.