Le service de messagerie Yahoo fait partie des plus utilisés au monde. C’est peut-être à l’heure actuelle l’un des concurrents les plus sérieux de GMail. Cette popularité attire énormément de personnes et toutes ne sont pas toujours bienveillantes.

Dans cet article nous allons vous parler du piratage de compte Yahoo. Vous vous posez certainement la question de savoir comment les hackers réussissent à détourner les mots de passe des utilisateurs Yahoo. C’est d’ailleurs pour cette raison que vous avez cliqué sur cet article.

Quelles techniques de piratage utilisent les hackers ?

Le piratage de compte est un univers très vaste. Les méthodes se développent de plus en plus et les pirates informatiques ont littéralement le vent en poupe. Cependant certaines méthodes restent des classiques et sont souvent les plus efficaces. Dans cet article nous allons vous en décrire quelques-unes. Mais nous vous rappelons que le contenu de cet article vise simplement à vous expliquer le contexte et non à vous encourager.

Piratage de Yahoo par logiciel

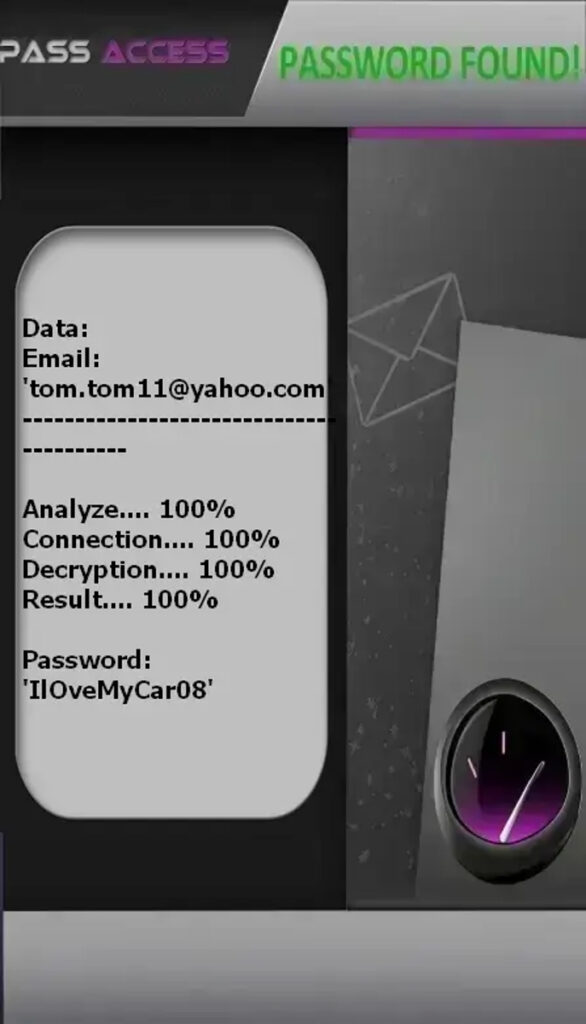

L’une des méthodes les plus utilisées par les hackers est l’application PASS ACCESS qui leur permet de trouver les identifiants de connexion du compte Yahoo ciblé.

PASS ACCESS est une application qui a été développé par des spécialisés en sécurité informatique. Ça fonctionnalité principale est de permettre de trouver le mot de passe de n’importe quel compte Yahoo.

Son utilisation est assez simple car il suffit de suivre seulement ces trois étapes :

- La première étape consiste à télécharger l’application et l’installer sur votre appareil depuis son site officiel : https://www.passwordrevelator.net/fr/passaccess

D’ailleurs, il est important de préciser qu’il est possible d’utiliser l’application soit sur votre smartphone, soit sur votre tablette numérique ou soit sur votre ordinateur. - La deuxième étape consistera à fournir une des deux informations suivantes à l’application : l’adresse e-mail ou le numéro de téléphone associé au compte Yahoo.

- La troisième et dernière étape, vous lancez tout simplement la recherche et l’application se charge seule de vous fournir le mot de passe.

La procédure dure quelques minutes et vous aurez alors le mot de passe du compte que vous ciblez de manière simple et claire affiché sur votre écran.

L’utilisation de ce programme informatique est garantie par 30 jours d’utilisation. Au bout de cette période d’essai, l’utilisateur est satisfait remboursé.

Le piratage par fuite de données

Les méthodes directes de piratages informatiques sont nombreuses. Cependant il y a deux techniques qui sont assez utilisées et qui, dans un contexte propice, peuvent faire beaucoup de dégâts. Il s’agit de l’exploitation de failles de sécurité et de l’utilisation de base des données en ligne.

L’exploitation de failles de sécurité

Les failles de sécurité sont des faiblesses présentes dans un système informatique et qui permettent aux pirates de contourner les mesures de sécurité et de s’introduire de manière illicite dans ce système informatique. De façon objective, dans n’importe quel système d’information, il y a forcément une faille de sécurité à exploiter. Il y a certaines qui sont presque indétectables tant qu’il n’y a pas une étude approfondie du système concerné. Des spécialistes de recherche de failles passent leur temps à analyser des systèmes d’information dans le but de revendre leurs découvertes. Pour quelqu’un qui sait les utiliser, pirater un compte Yahoo est simplement un jeu d’enfant. Particulièrement si l’utilisateur ciblé n’applique pas ses mises à jour de sécurité.

L’utilisation de base de données en ligne

Certaines plateformes numériques proposent des bases de données provenant soit de fuite ou soit de pertes significatives à la suite d’une erreur de configuration.

Ces bases de données contiennent énormément d’informations pouvant être par exemple votre identifiant de connexion. Les grosses plateformes comme Yahoo sont constamment victimes de ce genre de fuite de données. Par conséquent, pour une personne qui sait rechercher ses bases de données sur le darknet, il est possible de découvrir l’identifiant de connexion d’un compte et de l’utiliser pour y accéder de manière illégale.

Protéger son compte Yahoo : comment faire ?

Votre compte est exposé que vous le vouliez ou non. Il y a donc des mesures que vous devez appliquer pour vous protéger au maximum.

L’authentification à multi-facteurs

L’authentification à multi-facteurs où la double authentification est une méthode qui consiste à utiliser deux systèmes de confirmation de l’identité de l’utilisateur. En plus du mot de passe, il y a un second code qui est envoyé à l’utilisateur soit par mail ou soit par SMS. Cela permet de confirmer à nouveau qu’il s’agit bien de l’utilisateur qui souhaite se connecter au compte. Par chance, Yahoo propose cette méthode de protection. Vous devez donc faire de votre mieux pour l’activer le plus tôt possible.

Faire ses mises à jour

Les mises à jour de sécurité permettent de combler les failles que les pirates informatiques peuvent utiliser contre vous. Que ce soit votre smartphone ou votre ordinateur, que ce soit le système d’exploitation ou n’importe quel logiciel, vous devez impérativement vous assurer que tout ceci est à jour. Cela est une nécessité pour votre cybersécurité.